Het gevaar van Multi Factor Authenticatie (MFA) ‘moeheid’: deze les nemen we mee uit de Uber Hack

Hackers gebruiken steeds vaker social engineering aanvallen om toegang te krijgen tot bedrijfsgegevens en inbreuk te maken op grote netwerken. Met de opkomst van meer standaard bescherming zoals Multi Factor Authenticatie (MFA) ontstaan er nieuwe technieken, waaronder MFA Fatigue — ook wel MFA moeheid genoemd. Onder andere Uber kreeg recent te maken met een inbreuk via MFA moeheid. Hoe weten criminelen MFA te omzeilen? En hoe zorg jij ervoor dat je organisatie hiertegen is opgewassen? Jeffrey Appel, security consultant bij Wortell, legt het uit.

Wat is MFA moeheid?

MFA moeheid (Mitre ATT&CK T1612) is niet nieuw, en wint aan populariteit bij heel wat hackersgroepen. Voorbeelden hiervan zijn Lapsus$ en Cozy Bear. Deze methode wordt steeds vaker gebruikt om toegang te krijgen tot bedrijfsgegevens. En inbreuk te maken op netwerken waar MFA moeheid deel uitmaakt van de mainstream toolbox.

Concreet verwijst MFA moeheid naar de overdaad aan prompts die het slachtoffer via MFA toepassingen ontvangt. De techniek werkt wanneer de hacker al over de inloggegevens voor een doelaccount beschikt. Phishing, brute forcing, data breach, password spraying, dark web en vele andere methodes kunnen worden gebruikt om de eerste gegevens te verkrijgen. Daarom is het nog altijd van essentieel belang om je wachtwoord goed te beveiligen.

Zodra de inloggegevens beschikbaar zijn, vraagt de hacker goedkeuring voor het aanmelden bij de MFA toepassing. Dé doelstelling: het aantal MFA prompts overbelasten en wachten tot de gebruiker het verzoek goedkeurt. Wanneer de gebruiker de initiële MFA aanmeldingen niet goedkeurt, kan social engineering worden ingezet om de gebruiker een bericht te sturen. En via e-mail, Teams of WhatsApp te vragen het MFA verzoek goed te keuren. Zogenaamd door een IT medewerker of beheerder.

De afgelopen maanden werden diverse grote organisaties het doelwit van soortgelijke aanvallen. Telkens opnieuw beginnen de aanvallen met social engineering en gestolen of overgenomen inloggegevens van werknemers om toegang te krijgen tot VPN's en het interne netwerk.

MFA moeheid kreeg ook bijzonder veel aandacht vanwege de inbreuken bij bedrijven als Uber, Cisco, Twitter en Okta. Waar zo’n aanval precies uit bestaat? Hieronder omschrijven we de vier belangrijkste stappen.

Stap 1: gestolen inloggegevens

Het begint allemaal met het stelen van inloggegevens. Tegenwoordig is het vrij eenvoudig om aan gestolen inloggegevens te komen. Die kunnen worden verzameld via phishingaanvallen, malware of via datalekken. Ook op het Dark Web kunnen inloggegevens worden gekocht. En ja, zelfs de inloggegevens van de grote organisaties zijn daar te vinden.

Hopelijk zijn alle bedrijven op zijn minst beschermd met MFA, wat het moeilijker maakt om bij een organisatie binnen te dringen. Lees je momenteel deze blog en is er geen MFA geconfigureerd? Schakel deze dan zo snel mogelijk in en wacht niet tot jouw organisatie voor het eerst wordt geraakt. Zonder MFA is het slechts een kwestie van tijd tot het misgaat.

Stap 2: MFA omzeilen en social engineering

Organisaties gebruiken steeds meer MFA om gebruikers te beschermen. Toch biedt deze geen 100% zekerheid: ook MFA is te omzeilen. Daarvoor bestaan meerdere methodes:

- Het stelen van cookies via malware

- Man-in-the-middle phishing aanvallen ( Evilginx2)

Of er wordt gebruik gemaakt van social engineering. Een techniek genaamd 'MFA moeheid, MFA push spam' is in opkomst en een nieuwe veelgebruikte manier om in te breken in bedrijfsnetwerken. Voor MFA moeheid is geen extra infrastructuur of malware nodig.

Voorbeeld Uber:

Een goed voorbeeld is de recente inbraak bij Uber. Daarbij gebruikte de aanvaller gestolen of gekochte inloggegevens en spamde hij de gebruiker een uur lang met push authenticatie prompts. Na een uur contacteerde de aanvaller de gebruiker, en deed hij alsof hij werkte bij Uber IT. Zijn boodschap: accepteer de meldingen zodat de push notificaties verdwijnen. Uiteindelijk stemde de medewerker in met de MFA en voegde de aanvaller een nieuw apparaat toe.

Stap 3: Toegang tot interne bronnen en cloud omgevingen

Wanneer er toegang is via een MFA methode, zoekt de aanvaller waarschijnlijk naar interne bronnen die gebruikt kunnen worden om meer toegang te krijgen. Enkele voorbeelden die interessant zijn voor de aanvaller:

Voor cloud only omgevingen:

- Valideer of Okta wordt gebruikt

- Controleer of er Privileged Identity Toolings zijn

- Extra aangesloten toepassingen (wachtwoord toolings/ key-saves)

Voor on premise omgevingen:

- VPN mogelijkheden

- Regelmatig worden er handleiding op een intranet geplaatst met de uitleg van VPN/Remote Access software. Voor aanvallers is dit nuttige informatie.

- Wanneer er de mogelijkheid is om te verbinden met een VPN/ intern netwerk, kan de aanvaller meer ontdekken en het volledige intranet scannen.

Stap 4: Het netwerk ontdekken

Wanneer er toegang is tot cloud omgevingen en on premise intranetbronnen, kan de ontdekking beginnen. Denk aan het zoeken naar scripts of wachtwoorden en aanvullende inloggegevens die leiden tot toegang tot andere toolings.

Voorbeeld Uber:

De bestaande VPN toegang wordt gebruikt voor een koppeling naar het interne netwerk. Het interne netwerk wordt vaak aanzienlijk minder gecontroleerd en geëvalueerd in vergelijking met externe infrastructuren. In vergelijking met Azure zijn er in de cloud meer ingebouwde beschermingstools. Vertrouw in geen geval op de defaults en elke mogelijke manier van toegang tot interne/externe of cloud omgevingen.

Tijdens de ontdekking vond de aanvaller een interne netwerkshare waar scripts met geprivilegieerde inloggegevens werden gepubliceerd. Een van de PowerShell scripts bevatte de inloggegevens voor een Privileged Access Management (PAM) tooling (Thycotic) die leidt tot toegang tot andere nuttige bronnen ( Duo, Onelogin, Slack, EDR portal (SentinelOne), AWS, G Suite, en nog veel meer).

Sommige apps kunnen opnieuw MFA vereisen, waarbij de aanvaller een nieuwe telefoon heeft geregistreerd voor MFA. Hierdoor kan de authenticatie makkelijk worden goedgekeurd zonder inspraak van de werknemer. De beveiligingsupdate voor Uber is hier te vinden; Beveiligingsupdate - Uber.com

Bescherming tegen gestolen inloggegevens

Er zijn meerdere producten beschikbaar voor het beschermen van wachtwoorden en het scannen op gestolen gecompromitteerde wachtwoorden.

We beginnen met een aantal basisbeginselen:

- Vergeet nooit een sterk wachtwoordbeleid in te schakelen voor alle systemen en toepassingen. Als aanvallers je sterke wachtwoord niet kunnen raden, kunnen ze ook geen meerdere MFA verzoeken sturen.

- Schakel Legacy Authentication uit.

Als het gaat om gestolen inloggegevens is het sterk aanbevolen om de volgende producten te configureren:

- Azure AD Password Protection

- Identity Protection P1/ P2

- Microsoft Cloud App Security

Azure AD Password Protection

Azure AD Password Protection ondersteunt verschillende beveiligingen. Azure AD Password Protection kan worden gebruikt om te voorkomen dat gebruikers slechte, makkelijk te raden of compromitterende wachtwoorden kiezen.

Microsoft houdt een wereldwijde lijst met verboden wachtwoorden bij met opgeslagen wachtwoorden die te vaak voorkomen. Deze lijst wordt om veiligheidsredenen niet gepubliceerd.

Bescherming tegen ‘MFA-moeheid’

Aanvallen die MFA moeheid gebruiken, zijn lastig om volledig te voorkomen. Uiteraard is het wel mogelijkheid om de aanvallen te beperken met additionele configuraties.

Aanvallers blijven nieuwe manieren vinden om MFA als doelwit te gebruiken en beveiligingscontroles te omzeilen. Hiervoor kunnen phishingbestendige MFA factoren (FIDO2/ FIDO) aanvullende beveiliging bieden.

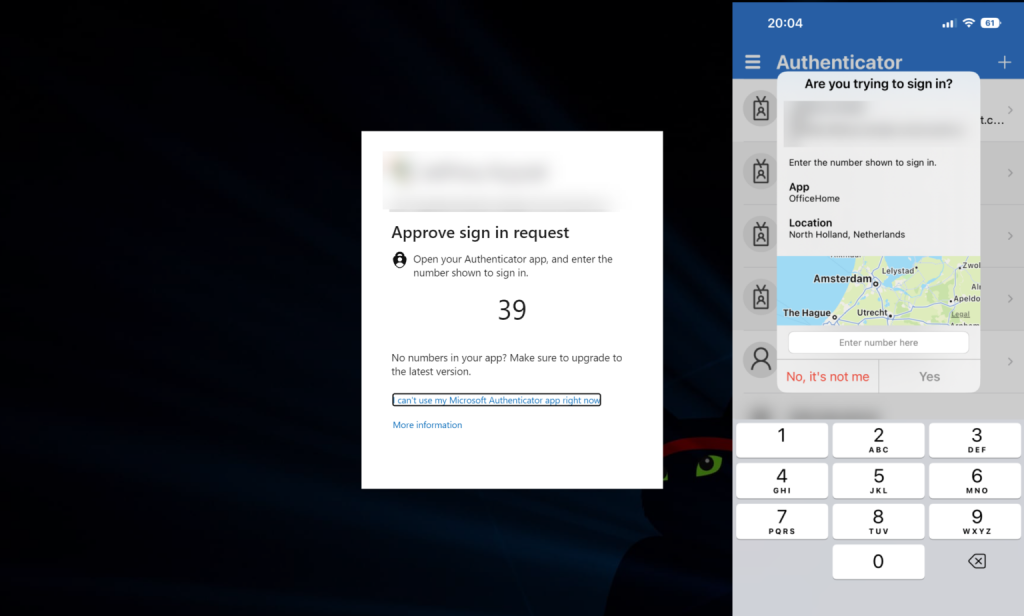

Op basis van Microsoft technologie zijn er aanvullende instellingen waarmee de gebruiker een extra laag als toevoeging van de gebruikelijk MFA melding zal krijgen in de vorm van ‘number matching’. Met number matching krijgen gebruikers die reageren op MF -push notificaties via de authenticator app een nummer te zien. Vervolgens is het vereist om dat nummer in de authenticator app te typen. Bij een gebruikelijke aanval heeft de eindgebruiker niet de beschikking tot de juiste cijfers, waarmee er geen mogelijkheid is tot de voltooiing van het MFA verzoek.

Een effectieve beveiliging is niet alleen gericht op de techniek. Awareness training voor de medewerkers is minstens zo belangrijk. Vooral om hierin aan te geven dat ook MFA niet altijd 100% waterdicht is. Veel medewerkers wanen zich 100% veilig met MFA. Bewustwording van nieuwe technieken is steeds belangrijker!